Air Crack Attack

- Jackson Grim

- Jun 25, 2025

- 5 min read

Updated: Sep 23, 2025

📜 ¿Qué es Aircrack-ng? Historia, origen y propósito

🛠️ ¿Qué es?

Aircrack-ng es una suite de herramientas de auditoría de redes WiFi que permite analizar y, en algunos casos, descifrar contraseñas de redes inalámbricas. Su propósito principal es ayudar a administradores de sistemas y expertos en seguridad a evaluar la robustez de sus configuraciones inalámbricas.

Está diseñado para trabajar con protocolos WEP, WPA y WPA2, centrándose especialmente en capturar paquetes y realizar ataques por diccionario o fuerza bruta sobre los handshakes de conexión.

🧑💻 ¿Quién lo creó?

Aircrack original fue desarrollado por Christophe Devine, un experto en criptografía y seguridad informática. La versión inicial apareció alrededor de 2004.

Posteriormente, el proyecto fue retomado y evolucionado como Aircrack-ng ("ng" = next generation) por la comunidad open-source liderada por Thomas d'Otreppe de Bouvette (también conocido como "Mister_X"), quien lo convirtió en una suite mucho más completa.

🧪 ¿Cómo evolucionó?

El proyecto comenzó como una simple herramienta para descifrar claves WEP, un protocolo conocido por su debilidad criptográfica. Con el tiempo, Aircrack-ng integró funciones para redes WPA/WPA2, y se convirtió en una de las herramientas esenciales para auditorías WiFi.

Aircrack-ng ahora incluye:

airmon-ng: para activar el modo monitor en tu tarjeta de red

airodump-ng: para escanear redes y capturar paquetes

aireplay-ng: para inyectar paquetes y forzar handshakes

aircrack-ng: para descifrar la clave usando fuerza bruta o diccionarios

🌐 ¿Dónde se usa?

Es ampliamente usado en:

Auditorías de seguridad (pentesting)

Ciberseguridad educativa (cursos, simulacros)

Distribuciones como Kali Linux, Parrot OS, Beini y Xiaopan

Competencias CTF (Capture the Flag)

🔍 ¿Por qué es importante?

Aircrack-ng ayudó a evidenciar lo frágil que era WEP, y sigue siendo útil para demostrar:

Las consecuencias de usar contraseñas débiles

La importancia del cifrado moderno (WPA2/WPA3)

La necesidad de desactivar funciones como WPS

🧠 ¿Qué es Beini?

Beini es una mini distribución de Linux diseñada específicamente para auditorías de seguridad WiFi. Viene preconfigurada con herramientas como Aircrack-ng, Xiaopan, y otras que permiten hacer pruebas de penetración sobre redes inalámbricas.

⚠️ Advertencia ética y legal: Este tutorial está destinado únicamente para probar la seguridad de tu propio módem/router. Acceder a redes ajenas sin autorización es ilegal y va contra los términos de uso de la mayoría de jurisdicciones.

🛠️ Requisitos

Una computadora con arranque desde USB o CD

Imagen ISO de Beini (puede ser la versión 1.2.3 o 1.2.5)

Una memoria USB (mínimo 512MB)

Un adaptador de red WiFi que soporte modo monitor (Atheros, Ralink, Realtek RTL8187 son comunes)

Aircrack-ng viene preinstalado en Beini

🔧 Pasos para usar Beini y recuperar tu contraseña WiFi

1. Crear el USB booteable con Beini

Para seguir esta publicación debes crear un BootUSB de Beini. Si no sabes cómo hacerlo, por favor revisa mi publicación sobre cómo crear un BootUSB del sistema operativo: https://www.redboyconsulting.com/post/usb-booteable

2. Inicia la computadora desde la USB

También debes saber cómo cargar un sistema operativo utilizando un BootLoader. Si no sabes cómo hacerlo, te invito a leer esta otra publicación: https://www.redboyconsulting.com/post/bootloader

Reinicia tu computadora

Entra al BIOS o menú de arranque (F12, ESC o DEL dependiendo del equipo)

Selecciona arrancar desde USB

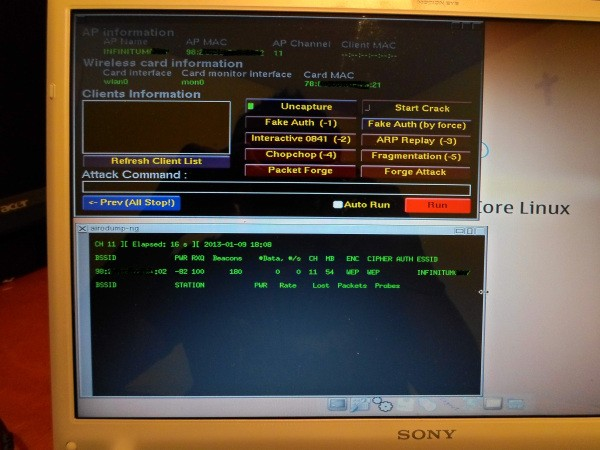

3. Iniciar el escaneo de redes con FeedingBottle (GUI de Aircrack)

Al arrancar Beini, abre la herramienta FeedingBottle

Escoge tu tarjeta de red inalámbrica

Presiona Scan para ver las redes disponibles

Elige tu propia red WiFi (la de tu módem)

Selecciona un ataque como ARP Replay o ChopChop

Guarda los paquetes capturados en un archivo .cap

Aparecerá un mensaje de confirmación para usarlo; haremos clic en SÍ.

Nos pedirá seleccionar una tarjeta de red inalámbrica para usar. Seleccionamos la que queramos, esperamos a que el mensaje muestre que está en Wlan0 y damos clic en Siguiente, como se muestra en la imagen.

(En caso de que no aparezca ninguna tarjeta de red, no será posible usar Beini).

Al finalizar el escaneo, en el cuadro APs Information se mostrarán las redes disponibles. Si seleccionamos una de ellas, en el cuadro Clients Information se mostrarán los clientes conectados y los paquetes que están activos en ese momento.

Elige la red que tenga mayor intensidad de señal y uno o más clientes conectados, ya que esto facilitará la búsqueda de la clave. Luego haz clic en Siguiente.

4. Captura el handshake (clave cifrada)

Para redes WPA/WPA2:

Espera a que un dispositivo se conecte (o desconéctalo y conéctalo tú)

Se capturará el handshake WPA cuando un cliente se conecte

Luego haz clic en FAKE AUTH (By Force) y aparecerá una ventana que asociará el programa con la dirección MAC del Router o Módem del cual queremos obtener la clave.

Haz clic en ACCESS TO INFORMATION y después en Siguiente para comenzar.

Una vez que la Fake Authentication se haya conectado, Beini debería mostrarnos en el cuadro Airodump-ng la red abierta. En inglés, Open = OPN, lo cual se muestra en Authentication = AUTH, como en el recuadro rojo.

Esto significa que ya estamos conectados al módem, aunque sin señal de internet.

Ahora solo queda lo más fácil: generar solicitudes (Beacons) que produzcan datos (#DATA).Para hacerlo:

Marca la casilla blanca AUTO RUN —todos los botones se pondrán de color púrpura.

Haz clic al lado del botón INTERACTIVE 0841 (-2) para inyectar más tráfico de datos y aumentar el número de #DATA.

5. Usa Aircrack-ng para romper la clave

Ejecuta el comando:

bash aircrack-ng -w diccionario.txt handshake.capdiccionario.txt: lista de posibles contraseñas (wordlist)

handshake.cap: archivo capturado en el paso anterior

Te darás cuenta de que los datos comienzan a aumentar de forma rápida y constante, pasando de cientos a miles. Cuando el contador de #DATA llegue entre 25,000 y 30,000, será suficiente para obtener la contraseña.

Solo espera un par de minutos a que se alcance esa cantidad de datos.

Al llegar entre 25,000 y 30,000 datos, haz clic en el botón START CRACK y espera a que el programa extraiga la contraseña.

Cabe destacar que todo el procedimiento tomó menos de 5 minutos.

Disculpen la calidad de las imágenes, ya que fueron tomadas con una cámara de baja resolución, dado que se utilizó un escritorio virtual como VirtualBox, debido a que mi tarjeta de red inalámbrica está integrada.

🔍 ¿Cómo funciona técnicamente Aircrack-ng?

🧷 Fase 1: Modo monitor y captura de paquetes

La tarjeta WiFi entra en modo monitor, lo que le permite escuchar todos los paquetes que circulan en el aire (sin necesidad de estar conectada a la red).

📡 Fase 2: Captura del handshake WPA/WPA2

Cuando un dispositivo se conecta al módem, se realiza un intercambio de cuatro pasos (4-way handshake) entre el cliente y el router. Este contiene información cifrada necesaria para verificar la clave sin desencriptarla directamente.

🔐 Fase 3: Ataque de diccionario

Aircrack-ng toma cada contraseña del diccionario y:

Genera la clave derivada (PMK) a partir de la contraseña y el SSID

Compara la clave generada contra el hash del handshake

Si coinciden, ha encontrado la contraseña

⚠️ WPA/WPA2 no se puede romper fácilmente si usas una contraseña fuerte (larga, compleja, no de diccionario).

Redactado por Jackson Grim

Investigador de tecnología, privacidad y vigilancia digital

Comments